系统地实施IT安全,必须要对安全策略,职责分工,系统风险管理,变更和配置管理,灾难恢复计划,选择和实施安全措施及其后的系列活动都要有明确的定义。

ISO/IEC TR 13335:IT安全和安全管理部分包括哪些内容?

系统地实施IT安全,必须要对安全策略,职责分工,系统风险管理,变更和配置管理,灾难恢复计划,选择和实施安全措施及其后的系列活动都要有明确的定义。

信息安全的定义,在常见的很多信息安全文献中主要包括3个方面:机密性、完整性、可用性。而在ISO13335-1 中给出了IT 安全的定义包含6个方面:

Confidentiality(保密性)——确保信息不会被未经授权访问;

Integrity(完整性)——包含数据的完整性,即保证数据不被非法地改动或销毁;也包含系统的完整性,即保证系统按照预定的功能运行,不会被有意或无意的非法操作所破坏;

Availability(可用性)——保证在需要时可以正常访问和使用系统;

Accountability(可审性)——确保相关的访问可以鉴证、跟踪和记录;

Authenticity(认证性)——确认和识别一个主体或资源就是其所

Reliability(可靠性)——保证预期的行为和结果的一致性。

可以看出,ISO13335-1 中对安全 6个要点的阐述是对传统 3 要点的更细致的定义,对信息安全工作有很重要的指导意义。在 ISO13335-4 中就针对 6 方面的安全需求分别列出了一系列的安全防护措施。

在ISO/IEC TR 13335中与安全管理流程有关的因素主要有:

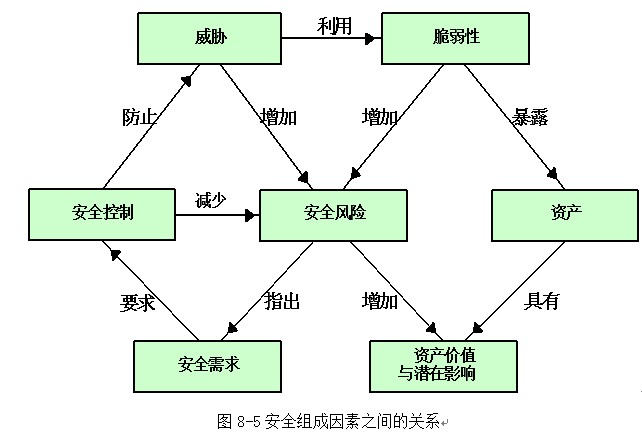

Assets(资产)——包括硬件、软件、数据、服务、文档、人员、企业形象等。资产的暴露(如系统高级管理人员由于不小心而导致重要机密信息的泄露)会对资产的价值产生影响(包括直接和间接的影响)。

Threats(威胁)——对系统、组织和资产等可能引起的不良影响。这些影响可能是由环境、人员、系统等造成的。威胁利用IT系统存在的各种漏洞(如:物理环境、网络服务、主机系统、应用系统、安全相关人员、安全策略等)对企业 IT 系统进行渗透和攻击。如果渗透和攻击成功,将导致企业资产的暴露。

Vulnerabilities(漏洞)——是存在于系统各方面的脆弱性。这些漏洞可能存在于组织结构、业务流程、物理环境、人员管理、硬件、软件或者信息本身。

Impact(影响)——是指不期望出现的事件。这些事件导致信息在保密性、完整性、可用性、可审性、认证性、可靠性等方面的损失,并且造成信息资产的损失。

Risk(风险)——是威胁利用信息资产漏洞而造成不良后果的可能性。这由资产的重要性和价值决定。整个安全管理实质上就是风险管理。

Safeguards(防护措施)——是为了降低风险所采用的解决办法。这些措施有些是在环境方面的,如:门禁系统、人员安全管理、防火措施、电源等;有些措施是技术方面的,如:防火墙、网络监控和分析、加密、数字签名、防病毒、备份和恢复、访问控制、PKI 等。

防护措施的由来是通过对 IT 系统安全风险的分析,从而提出了对 IT 系统的防护需求;根据防护需求的不同制定系统的安全解决方案,选择适当的防护措施,进而降低安全风险,抗击威胁。

Residual Risk(剩余风险)——在经过一系列安全控制和安全措施之后,信息安全的风险会降低,但是绝对不会完全消失,会存在一些剩余风险。对这些风险可能需要用其他方法处理,如:转嫁或者承受。

Constraints(约束)——是一些组织实施安全管理时所受到的环境影响,不能完全按照理想的方式执行。这些约束可能来自组织结构、财务能力、环境限制、人员素质、时间、法律、技术、文化和社会等方面。针对这些要素,ISO13335给出的安全组成因素之间的关系如图8-5所示。

资料来源:中国IT治理研究中心(ITGov),网址:www.itgov.org.cn

京ICP备06004481号 Copyright 2002 - 2006 ITGov.org.cn, All Rights Reserved