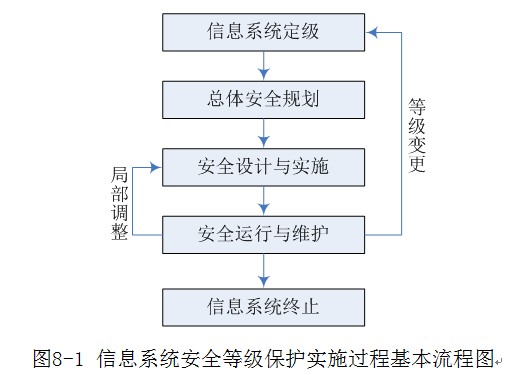

信息系统安全等级保护实施过程经历:定级、规划、设计与实施、运行维护、变更调整、系统终止等阶段。

12:《信息安全等级保护办法》的实施包括哪几个主要的环节和阶段?

信息系统安全等级保护实施过程经历:定级、规划、设计与实施、运行维护、变更调整、系统终止等阶段。基本流程如图8-1所示:

定级阶段的活动:系统分析、系统划分、等级确定;

规划阶段的活动:需求分析、总体设计、项目规划;

设计实施阶段的活动:方案设计、管理措施、技术措施;

运维阶段的活动:运行管理、变更管理、状态监控、事件处理、安全检查、等级测评、备案;

系统终止阶段的活动:信息转移和清除、设备废弃、介质销毁。

其主要工作阶段详细描述如下:

1.信息系统定级

(1)信息系统总体描述

在对企业信息系统摸底调查过程中,对其信息系统的基本信息概述、信息系统边界描述、信息系统网络拓扑、信息系统设备部署、支撑业务应用信息系统的描述、信息系统的使用及其信息系统的管理框架等资产进行识别,形成信息系统总体描述文件。

(2)信息系统详细描述

在信息系统总体描述的基础上,根据其信息系统的管理、业务及其物理区域上所考虑的要素对信息资产进行赋值,划分信息系统的安全域,划分相对独立的信息系统并对其进行定级对象的概述、定级对象的边界描述、定级对象的设备部署、定级对象中重要支撑信息系统的描述及其服务范围和用户的类型等,形成信息系统详细描述文件。

(3)信息系统安全保护等级确定

结合信息系统安全等级保护定级指南要求,对信息系统中的详细信息系统进行等级确定,最终协助用户编写信息系统定级报告。

2.安全评估和规划

(1)用户安全现状分析

结合工具漏洞扫描分析系统和专业的安全服务人员对用户的信息系统进行安全漏洞扫描分析、安全渗透测试、安全管理体系审核等方法,发现用户目前管理状况、网络状况、网络设备、主机设备、主要设备安全测试方案、重要操作的作业指导书等安全现状。

(2)等级保护需求分析

根据用户信息系统的安全等级,依据《信息系统安全等级保护基本要求》明确不同等级信息系统的范围和边界,通过调查或查阅资料的方式,了解信息系统的构成,包括网络拓扑、业务应用、业务流程、设备信息、安全措施状况等。初步确定每个等级信息系统的分析对象,包括整体对象,如机房、办公环境、网络等,也包括具体对象,如边界设备、网关设备、服务器设备、工作站、应用系统等基本要求,确定信息系统安全保护的基本需求。

(3)等级保护建设差距分析

根据《信息系统安全等级保护基本要求》,各个信息系统的安全保护等级从中选择相应等级的指标,形成评价指标。通过观察现场、询问人员、查询资料、检查记录、检查配置、技术测试、渗透攻击等方式进行安全技术和安全管理方面的评估,判断安全技术和安全管理的各个方面与评价指标的符合程度,给出判断结论。整理和分析不符合的评价指标,确定用户信息系统安全保护与信息系统安全等级保护基本需求的差距。

(4)总体安全规划

在了解用户的安全现状、等级保护的基本要求及等保建设的差距分析的基础上,对安全需求分析报告、信息系统安全技术体系结构和安全管理体系结构等文档进行整理,形成信息系统总体安全方案。

信息系统总体安全方案包含以下内容:

信息系统概述;

总体安全策略;

信息系统安全技术体系结构;

信息系统安全管理体系结构。

3.安全建设阶段:

(1)安全管理体系设计

依据国内外相关标准、《信息系统安全等级保护实施指南》等来设计信息系统安全管理体系。

建立配套的安全管理职能部门,通过管理机构的岗位设置、人员的分工以及各种资源的配备,为信息系统的安全管理提供组织上的保障。

建设或修订与信息系统安全管理相配套的、包括所有信息系统的建设、开发、运维、升级和改造等各个阶段和环节所应当遵循的行为规范和操作规程。

建立人员的职责、素质、技能等方面进行培训,保证人员具有与其岗位职责相适应的技术能力和管理能力,以减少人为因素给系统带来的安全风险。

设计系统定级、规划设计、实施过程中,对工程的质量、进度、文档和变更等方面的工作进行监督控制和科学管理。

(2)安全技术体系设计

帮助用户按照安全详细设计方案中对于产品的具体指标要求进行产品采购的前期指导,根据安全产品或产品组合实现的功能满足安全设计要求的情况来选购所需的信息安全产品。结合国内外先进的整体安全防御体系框架,研发出结合本身产品的安全框架体系:在网络的边界部分通过网关级产品进行安全域的划分,把病毒、恶意代码等攻击行为控制在各个区域中;在网络内部通过部署防病毒、终端安全管理系统、主机防护系统等对主机安全、数据安全进行有效的控制;通过部署入侵监测系统、漏洞扫描系统对传输过程中的数据进行行为监控,及时发现网络传输中的异常行为。

4.安全运行与维护

结合企业现状和ITIL 最佳实践等,构建一套涵盖组织模式、职责分工、技术平台、管理流程及管理制度相结合一体化运维体系,确保系统的安全、稳定运行。

5.安全意识培训

安全意识对于企业信息安全至关重要,信息安全中最薄弱的环节就是人的环节。因此,应对相关人员进行安全意识教育和安全操作流程的培训,以提高人员安全意识,提高人员技能水平,尽量降低可能的安全风险。

京ICP备06004481号 Copyright 2002 - 2006 ITGov.org.cn, All Rights Reserved